Hur hackare knäcker lösenord

by bernt & torsten

Hackare hittar på många sätt att knäcka ditt lösenord. Om teknikerna inte räcker för att spricka, uppfinner de en ny. Det är dock alltid bra att veta hur denna kriminella verksamhet fungerar. Om vi förstår det djupare kan vi tänka på bättre sätt för skydd.

Låt oss förstå lösenorden, kryptering, angreppstyper och vilka tekniker hackare kan använda för att planera dessa attacker. Men innan vi kommer till teknikerna måste vi förstå lösenords generering och krypterings processer.

Hur ska vi skapa lösenord?

Enkla, svaga och återanvända lösenord bör undvikas. Vi måste se till det unika och styrka när vi skapar våra lösenord.

Ju längre och mer komplexa lösenorden är, desto svårare är det att knäcka dem. Vi kommer att prata mer om det i det sista avsnittet, men nu måste vi förstå hur kryptering fungerar och vilka tekniker hackare använder för att knäcka lösenorden.

Hur fungerar lösenords kryptering?

Lösenords kryptering är som att laga mat. Du tar den vanliga ingrediensen, tillsätter sedan saltning, hackning och till sist peppar för att göra den klar att servera.

Oformatterad text

Lösenordet är ren text och inga säkerhetsåtgärder vidtas. Om hackarna kommer åt databasen kan de enkelt läsa klartext och använda den för att komma åt kontona.

Hashing

Hashing tar den vanliga texten och gör den till en annan sträng, vilket gör lösenordet oläsligt. Även om hackaren kommer in i databasen är lösenordet inte klart.

Salting

Salting lägger till slumpmässiga värden i vanlig text före hash processen. Saltade och hashade värden lagras sedan i databasen. Detta gör lösenorden ännu svårare att identifiera.

Peppering

Peppering liknar Salting. Det läggs till i lösenordet innan det hascheras. Skillnaden mellan Salting och peppering är att pepper värdet hålls hemligt och att det inte lagras i en databas med det hashade lösenordet. Saltade, hackade och peppade lösenord är ganska skyddade och det kan ta mycket lång tid för en hackare att knäcka lösenordet.

Vad är lösenordsprickningsteknikerna?

Gissa

Det finns vissa lösenord som används av ett stort antal människor och kan lätt gissas. Enligt TechRepublic användes “123456” av cirka 2,5 miljoner människor “och” 123456789 “användes av mer än 961 000 människor 2020 och det orsakade förödande dataintrång.

Det är bara exempel. Om du är intresserad av att ta reda på de vanliga lösenorden, bör du definitivt göra din undersökning och se om dina lösenord finns inom ett av dem. Förhoppningsvis inte!

Socialteknik

Social engineering är ett mycket brett begrepp. Det bygger på att lura och manipulera människor. Som vi vet är phishing -mejl väldigt populära.

Succéfrekvensen för hackare genom nätfiske -mejl är ganska hög. Därför skulle denna teknik aldrig bli gammal för hackare.

Annat än dessa ökar även fishing -samtal. Hackare kan ringa dig för att lura dig att lämna känslig information. De kan låtsas vara en IT -person i din organisation för att manipulera dig till att ange ditt lösenord.

Axel surfing avser händelsen där en person står bakom dig och kontrollerar din skärm när du anger dina uppgifter. Det kan låta omöjligt men det är väldigt lätt för kriminella att hitta in i byggnaderna och använda denna teknik för att stjäla data.

Det finns fler social tekniska tekniker. Vi behöver bara förstå att vi inte bör vidta omedelbara åtgärder mot något som ser misstänkt, ovanligt ut eller väcker starka känslor. Det kan vara ett samtal, e -post eller någon som dök upp på vårt kontor. Först måste vi utmana vad vi fick eller såg, sedan bekräfta det innan vi klickar på något eller ger någon information.

Skadlig programvara – Malware

Det finns många olika typer av skadlig kod/Malware, som hjälper hackare att skapa bakdörrar i dina system och komma åt känslig data. Beroende på typen av skadlig kod kan de spåra vad du öppnade i din webbläsare och vilka detaljer du gav på webben. Det finns fler sätt att antingen direkt stjäla data från dig eller vänta, spionera och attackera vid rätt tidpunkt.

Skadlig programvara kan installeras på många olika sätt. Till exempel, att installera en app via en opålitlig webbplats, ansluta till en ond Wi-Fi istället för den pålitliga, klicka på phishing-mejl och mer är några av exemplen.

Du måste tänka innan du agerar.

Brute Force Attack

Brute force attack bygger på gissningar, och även en applikation eller ett skript, för att ta reda på användarnamn och lösenord. Hackare provar olika ord, fraser och lösenords kombinationer tills de hittar rätt användarnamn och lösenord.

Enligt SecurityTrails ökade attackerna av brute force med 400%.

Dictionary Attack/Ordbok Attack

Denna angreppstyp liknar brutal kraft; angripare här sammanställer dock möjliga kombinationer och skapar en ordbok för att använda för attackerna. Den innehåller en lista över kända och vanliga lösenord, populära namn etc.

Enligt Nordvpn kan hackare kontrollera varje ord i en ordlista för att se om du använder det som ditt lösenord. De kan använda programvara för ordbok attacker. Hackare använder ett verktyg för att köra alla dessa kombinationer på några sekunder och om lösenordet är enkelt och dess längd är kort kan det knäckas ännu snabbare.

Kombinerade ordbokattacker

Skillnaden mellan en ordbok och kombinerade ordbok attacker är att denna typ av attack använder ord och fraser som skapats med hjälp av olika ordböcker.

Hybridordbokattacker

Denna attack består av en brutal kraftattack och ordbok attack.

Regelbaserade attacker

Hackare använder denna teknik när de känner till reglerna för att skapa lösenord. Om systemet till exempel tvingar sina användare att ställa in ett lösenord i en viss längd och ett specifikt antal, fokuserar hackaren på denna regel genom att använda en ordbok eller kombinerad ordbok attack.

Mask attack

Denna typ av attack kontrollerar de specifika mönstren för lösenordet. Hackare skapar olika masker med hjälp av ett verktyg och försöker sedan hitta mönstret för lösenordet.

Enligt Passware, “Mask attacken är specifik för lösenords längd, så om lösenordets längd är okänd måste du ange flera masker”.

Bild av Passware

Som du kan se i exemplet med lösenord, känner en hackare bara en del av lösenordet, vilket är “Foton” men resten är okänt. Denna attack kan användas för att avslöja hela lösenordet för hackaren. Varje värde representerar en annan regel, men vi kommer inte att gå in på detaljer.

Rainbow Table Attack

Hackare använder ett regnbågstabell för att kunna knäcka de hashade lösenorden (nämnda ovan) som lagras i databasen så att de kan komma åt klartext.

Om ett system använder lösenord för användare att komma åt måste det också lagra lösenordet på något sätt för autentiserings processen.

Enligt Cyberhoot, “Ett regnbågsbord lagrar alla enkelriktade hashar av klartext lösenord från 1 tecken i längd till 7 eller kanske 8 tecken i längd. När en hackare stjäl en cache med enkla lösenords hashar kan de leta upp hash värdet i regnbågstabellen för att hitta klartext lösenordet ”.

Obs! Cacheminnet är en komponent som lagrar data och hjälper därför webbsidor att laddas snabbare. Information lagras i cacheminnet och väntar bara på att förfrågningar ska komma så att det skulle minska datortiden. Men om hackare kunde komma åt webbsidornas cacheminne kan de också få informationen lagrad i cachen.

Nätverks analysatorer

Denna attack är beroende av att fånga upp datapaket som skickas över nätverket. För att hackare ska kunna övervaka och fånga upp nätverksdatapaket måste de antingen ha fysisk åtkomst eller installera skadlig kod som öppnar en dörr för dem. När de har åtkomst kan de stjäla lösenorden som skickas via datapaket.

Spidering

Techworm förklarar att överväga att krypa över hela webben för att hitta all tillgänglig data. Det är ett verktyg som hackare bara behöver för att utlösa åtgärden för att den ska kunna genomsöka och kontrollera all tillgänglig data på webben.

Off-line

Lösenorden lagras i våra system. Dock måste hackare först få root -åtkomst i våra system för att kunna stjäla lösenords fildata.

Övergripande

Lösenord är normalt vanliga texter. Om de hålls tydliga i databaserna är det mycket lätt för hackare att stjäla dem. Lösenord kan stärkas genom saltning, peppning och hashing. Därför skulle denna process till och med göra det omöjligt att använda de flesta av lösenords pricknings teknikerna som nämns ovan.

Lösenordens längd, hur komplexa de är och hur de lagras är mycket avgörande eftersom komplexa och bra skyddade lösenord skulle ta år för hackare att knäcka.

Det finns många tekniker som används av hackare för att knäcka lösenord. Vårt jobb borde göra denna process mycket svår för kriminella att ens försöka knäcka våra lösenord.

Att generera komplexa och långa lösenord är definitivt svårt att komma ihåg. Därför är lösenordshanterare bra verktyg för att generera komplexa lösenord, lagra dem på ett mycket säkert sätt och komma ihåg dem för oss.

Även om det är skrämmande att se hur uthålliga kriminella är för att få tillgång till våra konton med hjälp av olika tekniker, finns det fortfarande sätt att skydda oss själva. Vi bör åtminstone försöka göra våra lösenord starkare för att undvika att vara ett enkelt mål.

Tech Disillusionment

For four decades, I have worked in the tech industry. I started in the 1980s when computing...

A Poem: The Consultant's Message

On a Friday, cold and gray,

The message came, sharp as steel,

Not from those we...

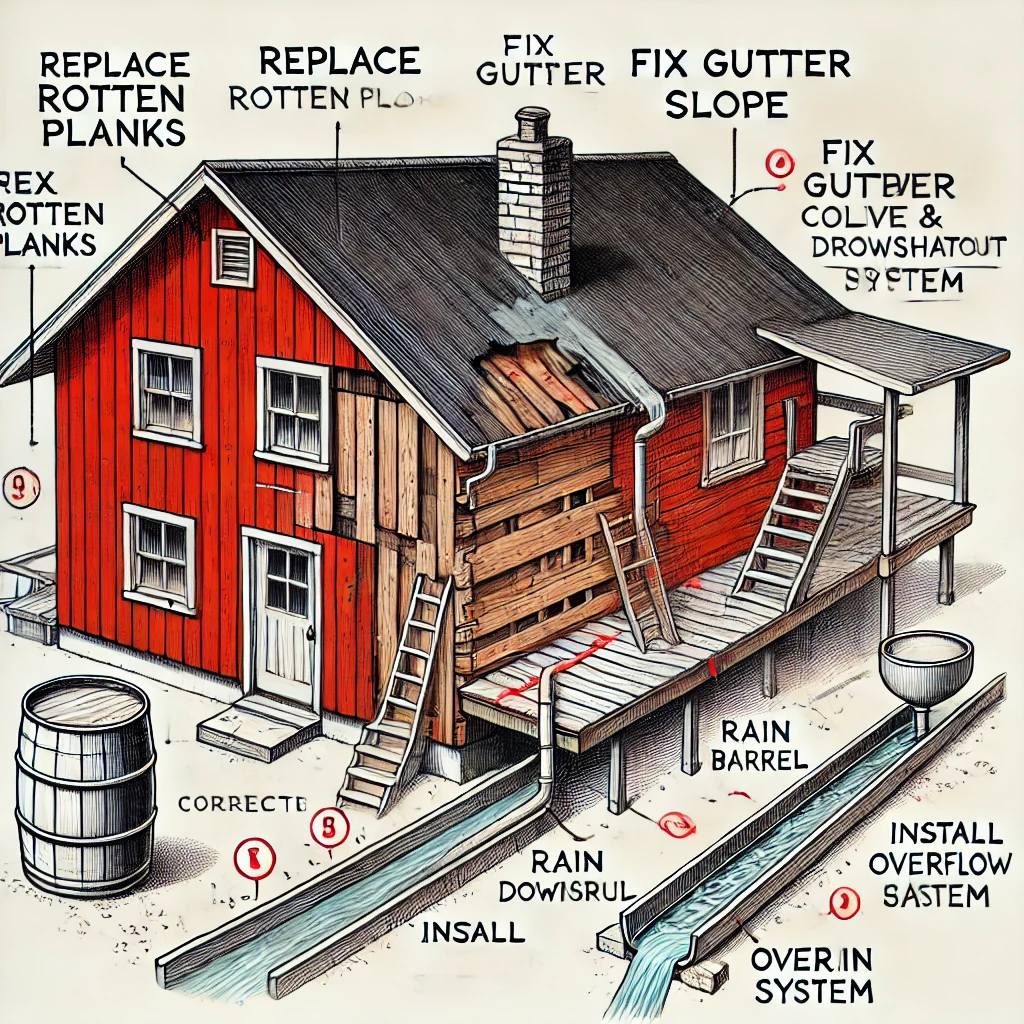

Using AI to Plan Wall Repair and Gutter Installation

In this article, I will share my experience using AI to plan the work required to fix a wall...